Google ujawnia najgorszy błąd libwebp, jaki kiedykolwiek widziano!

Luka w zabezpieczeniach wykorzystywana jako dzień zerowy

Google przypisał nowy identyfikator CVE (CVE-2023-5129) luce w zabezpieczeniach libwebp wykorzystywanej w atakach jako dzień zerowy i załatanej dwa tygodnie temu.

Firma początkowo określiła tę lukę jako słabość przeglądarki Chrome, oznaczoną jako CVE-2023-4863, zamiast przypisywać ją otwartej bibliotece libwebp używanej do kodowania i dekodowania obrazów w formacie WebP.

Ten błąd dnia zerowego został wspólnie zgłoszony przez Apple Security Engineering and Architecture (SEAR) oraz Citizen Lab w szkole Munk School na Uniwersytecie w Toronto w środę 6 września i naprawiony przez Google niecały tydzień później.

Badacze ds. bezpieczeństwa z Citizen Lab mają ugruntowaną historię wykrywania i ujawniania dni zerowych wykorzystywanych w ukierunkowanych kampaniach szpiegowskich, często powiązanych ze sponsorowanymi przez państwo ugrupowaniami zagrażającymi, których celem są przede wszystkim osoby należące do grupy wysokiego ryzyka, takie jak dziennikarze i politycy opozycji.

Decyzja o uznaniu tego za błąd przeglądarki Chrome wywołała zamieszanie w społeczności zajmującej się cyberbezpieczeństwem, rodząc pytania dotyczące decyzji Google o zaklasyfikowaniu tego problemu jako problemu z przeglądarką Chrome zamiast identyfikowania go jako luki w zabezpieczeniach.libwebp.

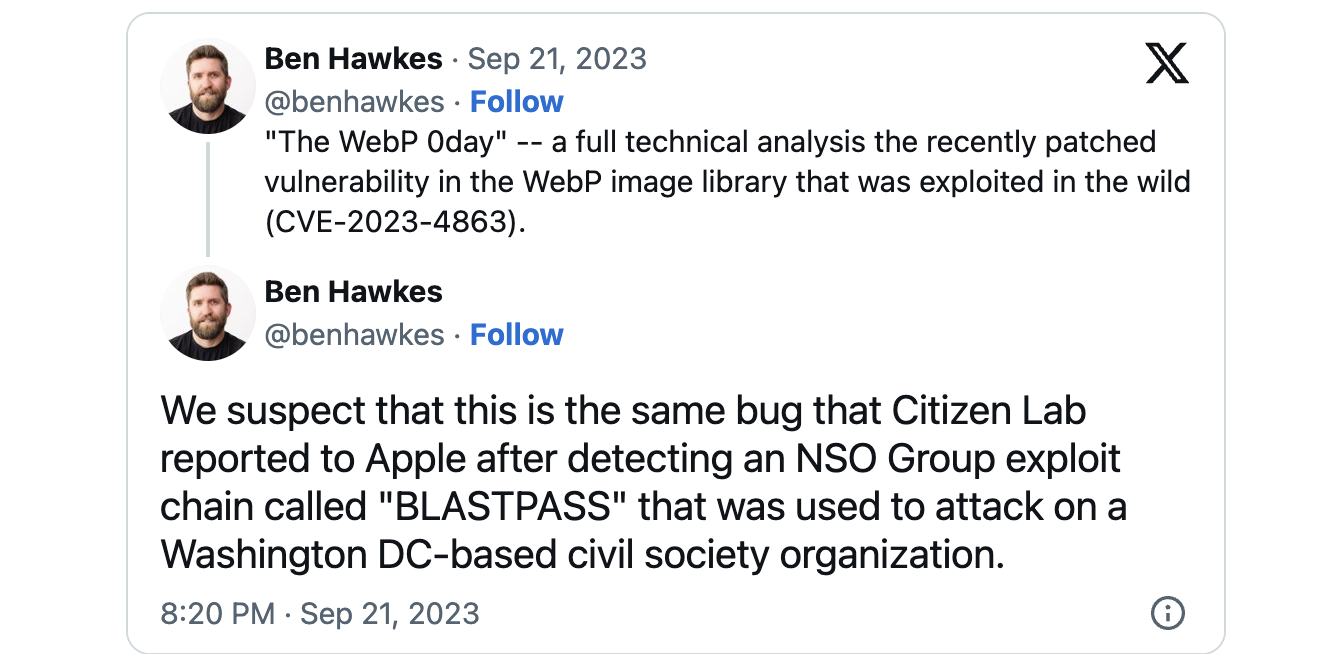

Ben Hawkes, założyciel firmy konsultingowej ds. bezpieczeństwa (który wcześniej kierował zespołem Google Project Zero), również powiązał CVE-2023-4863 z luką CVE-2023-41064, którą Apple zaradził 7 września i która została wykorzystana jako część łańcucha ataków zero- kliknij exploity iMessage (zwane BLASTPASS), aby infekować w pełni załatane iPhone’y komercyjnym oprogramowaniem szpiegującym Pegasus firmy NSO Group.

Nowy CVE o maksymalnej ważności

Jednakże obecnie przypisano mu inny identyfikator CVE, CVE-2023-5129, co klasyfikuje go jako problem krytyczny w libwebp z maksymalną oceną ważności 10/10. Ta zmiana ma istotne implikacje dla innych projektów korzystających z biblioteki libwebp o otwartym kodzie źródłowym.

Oficjalnie uznany za błąd libwebp, dotyczy on przepełnienia bufora sterty w WebP, wpływającego na wersje przeglądarki Google Chrome starsze niż 116.0.5845.187.

Luka ta wynika z algorytmu kodowania Huffmana używanego przez bibliotekę libwebp do bezstratnej kompresji i umożliwia atakującym wykonywanie zapisów w pamięci poza dopuszczalnym zakresem przy użyciu złośliwych stron HTML.

Ten rodzaj exploita może mieć poważne konsekwencje, począwszy od awarii po wykonanie dowolnego kodu i nieautoryzowany dostęp do poufnych informacji.

Ponowna klasyfikacja luki CVE-2023-5129 jako luki w libwebp ma szczególne znaczenie, ponieważ początkowo została niezauważona jako potencjalne zagrożenie bezpieczeństwa dla wielu projektów korzystających z libwebp, w tym 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera i natywna przeglądarka internetowa dla systemu Android przeglądarki.

Zmieniona ocena krytyczna podkreśla znaczenie szybkiego usunięcia luk w zabezpieczeniach (obecnie śledzonych pod wieloma identyfikatorami CVE o różnym stopniu ważności) na tych platformach, aby zapewnić bezpieczeństwo danych użytkowników.

Kiedy wcześniej skontaktowano się z BleepingComputer, rzecznik Google nie był od razu dostępny, aby udzielić komentarza.

Comments

Leave a comment