Google показує найгіршу помилку libwebp, яку коли-небудь бачили!

Уразливість системи безпеки використана як нульовий день

Google присвоїв новий ідентифікатор CVE (CVE-2023-5129) вразливості системи безпеки libwebp, яка використовувалася як zero-day в атаках і була виправлена два тижні тому.

Спочатку компанія оприлюднила недолік як недолік Chrome, відстежуваний як CVE-2023-4863, а не приписувала його бібліотеці libwebp з відкритим кодом, яка використовується для кодування та декодування зображень у форматі WebP.

Про цю помилку нульового дня спільно повідомили Apple Security Engineering and Architecture (SEAR) і Citizen Lab у Школі Мунка при Університеті Торонто в середу, 6 вересня, і Google виправила менше ніж через тиждень.

Дослідники безпеки Citizen Lab мають відомий досвід виявлення та розкриття нульових днів, які використовувалися в цілеспрямованих шпигунських кампаніях, часто пов’язаних із спонсорованими державою суб’єктами загрози, націленими насамперед на осіб із високим ризиком, наприклад на журналістів та опозиційних політиків.

Рішення вважати це помилкою Chrome викликало плутанину в спільноті кібербезпеки, викликавши сумніви щодо вибору Google класифікувати це як проблему Google Chrome, а не ідентифікувати це як недолік безпеки.libwebp.

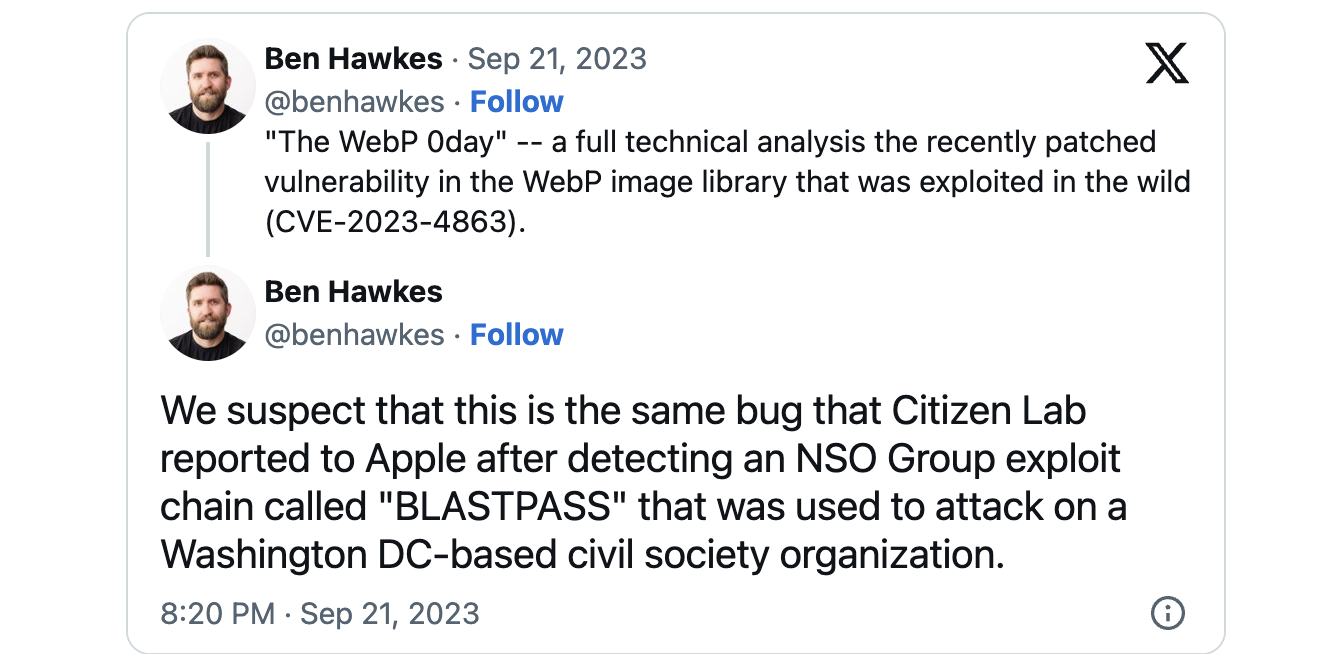

Бен Хокс, засновник консалтингової фірми з питань безпеки (який раніше очолював команду Google Project Zero), також пов’язав CVE-2023-4863 з уразливістю CVE-2023-41064, яку Apple усунула 7 вересня та використовувала в частині ланцюжка нульових натисніть експлойти iMessage (так звані BLASTPASS), щоб заразити повністю виправлені iPhone комерційним шпигунським програмним забезпеченням Pegasus від NSO Group.

Новий максимальний рівень серйозності CVE

Однак тепер їй присвоєно інший ідентифікатор CVE, CVE-2023-5129, що класифікує її як критичну проблему в libwebp з максимальним рейтингом серйозності 10/10. Ця зміна має значні наслідки для інших проектів, які використовують бібліотеку libwebp з відкритим кодом.

Офіційно визнаний недоліком libwebp, він стосується переповнення буфера купи в WebP, що впливає на версії Google Chrome, раніші за 116.0.5845.187.

Ця вразливість міститься в алгоритмі кодування Хаффмана, який використовується libwebp для стиснення без втрат, і дозволяє зловмисникам виконувати записи поза межами пам’яті за допомогою шкідливих HTML-сторінок.

Цей тип експлойту може мати серйозні наслідки, починаючи від збоїв і закінчуючи довільним виконанням коду та несанкціонованим доступом до конфіденційної інформації.

Повторна класифікація CVE-2023-5129 як уразливості libwebp має особливе значення, оскільки спочатку вона залишилася непоміченою як потенційна загроза безпеці для багатьох проектів, які використовують libwebp, зокрема 1Password, Signal, Safari, Mozilla Firefox, Microsoft Edge, Opera та рідний веб-сайт Android браузери.

Переглянута критична оцінка підкреслює важливість швидкого усунення вразливості безпеки (тепер відстежується за кількома ідентифікаторами CVE з різним рівнем серйозності) на цих платформах, щоб гарантувати безпеку даних користувачів.

Представник Google не був доступний для коментаря, коли раніше сьогодні зв’язалися з BleepingComputer.

Comments

Leave a comment